04-07-2025

- Аппаратные кошельки (Ledger, Trezor и др.) изолируют приватные ключи в чипе‑сейфе.

- Они эффективны, но не волшебные: угрозу фишинга, подмены устройства и человеческих ошибок никто не отменял.

- Бизнес-руководителю важно выстроить четкую процедуру: от прямой закупки у производителей до многоуровневой подписи и страхования.

1. Зачем вообще уходить в «железо»

- Софт‑кошельки → ключи в оперативке. В 2023 г. Atomic Wallet лишился ~100 млн $ пользователей из‑за компрометации установки — подозревают фишинг или подмену апдейта.

- Кастоди на бирже → чужой риск. Пять крупнейших взломов 2024 г. стоили индустрии 2,2 млрд $; Bybit потерял 1,5 млрд $ за вечер.

- Аппаратный кошелёк хранит сид‑фразу в Secure Element (чип с EAL/FIPS‑сертификацией). Операции происходят внутри, а наружу выходит только подписанная транзакция. Даже заражённый ноутбук видит «цифровой отпечаток», но не сам ключ.

2. Как это работает изнутри (и чем отличаются модели)

| Компонент |

Ledger (Nano X / Stax) |

Trezor (Safe 3 / 5) |

Что важно знать руководителю |

| Secure Element |

ST33/PUF, EAL5+ |

Optiga Trust M, EAL6+ |

Чип = «сейф», но прошивка всё равно критична |

| Криптография |

Внутри SE |

Частично в MCU — уязвим для glitch‑атак |

Рядовой юзер не заметит, а пентестеры — да |

| Bluetooth |

Есть (Nano X) |

Нет |

Удобно, но открывает канал атак при плохом PIN |

| Open‑source |

Частично |

Полностью |

Открытый код ≠ отсутствие багов |

Ledger делает акцент на использовании закрытого Secure Element, тогда как Trezor придерживается политики прозрачности и open-source. В 2025 году эксперты исследовательской группы Ledger Donjon выявили, что в моделях Safe 3 и 5 критически важные операции по-прежнему выполняются на уязвимом микроконтроллере, который можно вывести из строя перепадом напряжения и получить сид-фразу.

3. Реальные кейсы: когда «железо» спасало, а когда подводило

| Событие |

Что случилось |

Вывод |

| Ledger Recover (2023) — опциональный сервис бэкапа |

Сид разбивался на 3 фрагмента и отправлялся Coincover/Ledger/третьей стороне. Несмотря на добровольный характер, это вызвало резкую критику: пользователи увидели в этом отступление от принципа автономности. |

Любая новая функция, даже опциональная, должна проходить проверку не только на безопасность, но и на восприятие сообществом. |

| Ledger Connect Kit exploit (14 декабря 2023) |

Через скомпрометированный CDN был внедрён вредоносный код. Пользователи, не зная того, подтверждали вывод средств. Хотя физические устройства не пострадали, компания столкнулась с репутационным ущербом. |

Безопасность — это не только надёжные устройства, но и полный контроль над цифровой инфраструктурой, включая сторонние библиотеки и поставщиков. |

| Trezor Safe 3 supply‑chain уязвимость цепочки поставки (март 2025) |

Ledger удалось воспроизвести атаку с подменой чипа при доставке. Защитная пломба оказалась недостаточной. Trezor отреагировал выпуском патча и обновлённой процедуры проверки устройств. |

Аппаратные кошельки лучше заказывать напрямую у производителя. А если устройство ведёт себя странно — например, слишком долго определяется по USB — это может быть поводом для проверки :) |

| Волна физических атак на владельцев криптовалют (2024–2025) |

С 2024 по 2025 год зафиксировано более 230 случаев физического давления на владельцев криптоактивов: от жестоких нападений с целью получения ключей до похищений. Аппаратные кошельки вскрывались не через уязвимости, а через угрозу жизни |

Самая уязвимая точка в системе безопасности — это человек. Аппаратная защита не спасает от физического принуждения |

4. Угроза‑модель для бизнеса

- Онлайн‑угрозы: фишинг, загрязнённые прошивки, поддельные обновления.

- Оффлайн‑угрозы: supply‑chain подмена, кража устройства, coercion‑атаки.

- Внутренние риски: недобросовестный сотрудник с доступом к PIN, отсутствие мультиподписи.

- Регуляторика: проект правила SEC «Safeguarding Rule» обязывает инвест‑фонды хранить активы у квалифицированных кастодианов и демонстрировать процедуру восстановления доступа.

5. Пять обязательных практик безопасного хранения

| Практика |

Почему важно |

Минимум действий |

| Закупка «из первых рук» |

Исключает подмену на этапе доставки |

Заказывайте напрямую у вендора, проверяйте голограмму и хэш прошивки |

| PIN + парольная фраза (25‑е слово) |

Защита от кражи устройства |

Установите PIN ≠ дате рождения; добавьте скрытый кошелёк с другой сид‑фразой |

| Мультиподпись или Shamir (SLIP‑39) |

Исключает «единую точку отказа» |

Для корпоративных казначей — n‑из‑m Ledger/Trezor + HSM |

| Сид на огнеупорной стальной пластине |

Бумага и капля воды несовместимы |

Не пишите маркером; выгравируйте или используйте «punch plate» |

| Политика доступа и журналирование |

Люди ошибаются и увольняются |

Разделите роли: инициатор, ревьюер, подписант; пишите лог в SIEM |

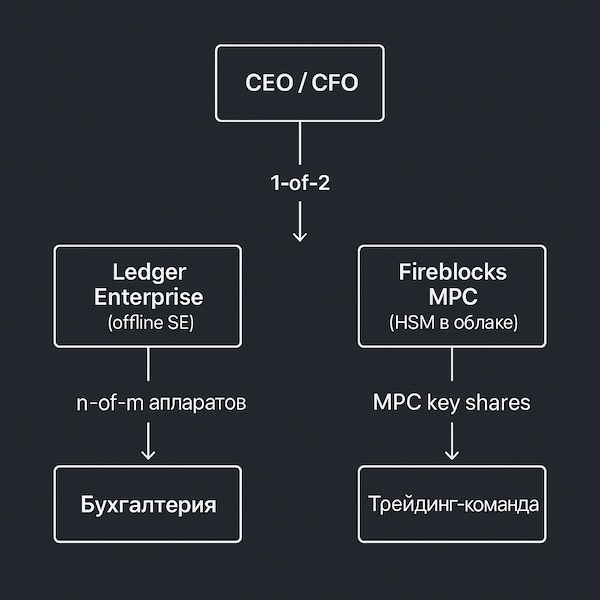

6. Конструктор корпоративной схемы (пример)

- Первый слой: аппаратные кошельки в сейфе с биометрическим доступом.

- Второй слой: HSM или MPC‑провайдер — даёт гибкость и журналы.

- Резерв: зашифрованная Shamir‑копия, хранящаяся в юрфирме и у страховщика.

- Страхование: полис на случай кибер‑/физических атак (рынок уже реагирует на рост инцидентов).

7. «Человеческий фактор 101» — короткий чек‑лист для команды

| Когда |

Действие |

Комментарий |

| Получили устройство |

Проверить номер партии, пломбу и хэш прошивки |

Если совпало — только тогда инициализируем |

| Генерируем сид |

Силовой кабель выдёргиваем из ПК, если есть сомнения |

И да, запишите слово №12 грамотно, а не «с/без мягкого знака?» |

| Подключаем к ПК |

Смотрим адрес транзакции на экране устройства, а не в браузере |

Буква o vs. цифра 0 — классика фишинга |

| Едем в командировку |

Берём пустой кошелёк, переводим лимитный баланс |

Излишняя публичность может привлечь ненужное внимание |

| Увольняем сотрудника |

Отзываем доступы к npm/GitHub/CDN и обновляем мультисиг |

Ledger‑инцидент показал: забытый токен — бомба замедленного действия |

8. Что дальше: тренды до 2027 г.

| Тренд |

Что меняется |

Риски / возможности |

| MPC‑кошельки на смартфонах |

Поделённый ключ между облаком и Secure Enclave |

Удобно, но доверие к провайдеру |

| Биометрические Ledger Flex и Safe 5 Bio |

Отпечаток вместо PIN |

Слежка и коэрсивные атаки («палец приставили» — и готово) |

| Регуляторные стандарты (MiCA, SEC) |

Чёткие требования к cold storage |

Высокая цена несоответствия — штрафы, запрет деятельности |

| Страховые деривативы на утрату ключей |

Премия падает по мере зрелости рынка |

Выгода для дисциплинированных команд |

9. Заключение

Аппаратный кошелёк — не универсальное решение, но на сегодня это один из самых надежных и прагматичных способов защиты приватных ключей: Изолировать (чип‑сейф), ограничить (PIN + пасфраза), расслоить (мультиподпись), застраховать — именно в таком порядке.

А если хочется совсем спокойно спать, создайде ещё один уровень паранойи: сейф с болтовой защитой и надписью «Не ронять в пиво». Сработало у нас в офисе: по крайней мере, никто не рискует проверять, шутка это или нет.